Õngitsused

Õngitsused on väga levinud ja lingid õngitsuslehtedele võivad meieni jõuda sisuliselt iga digitaalse kanali kaudu (e-kirja, SMS-i, sõnumirakenduses saadetud sõnumi, sotsiaalmeedia postituse või kommentaari teel, aga ka reklaambännerina mõnel veebilehel või mõnes uues vormis). Samuti võib õngitsus saabuda telefonikõnedega, kus pakutakse näiteks investeerimisvõimalust või mõnda teenust.

Õngitsused võivad olla saadetud massiliselt paljudele aadressidele, aga olla ka väga spetsiifiliselt sihitud kindla inimese või organisatsiooni töötajate vastu:

Mass-sõnumite puhul aitab õngitsuse tuvastamisel ohumärkide jälgimine. Loe kindlasti läbi õngitsusi puudutavad artiklid IT-vaatliku lehel.

Sihitud õngitsused võivad aga olla nii hästi tehtud ja kasutajaspetsiifilised, et ohumärke on väga vähe või puuduvad need sootuks. Sihitud õngitsussõnumeid aitab ennetada oma privaatsuse hoidmine internetis, et ründajal ei oleks materjali, mille pealt personaalset sõnumit kokku panna.

Õngitsuste korral saadetakse ohvritele (enamasti masspostitusena) õngitsuskiri või sõnum koos lingiga õngitsuslehele. Õngitsuslehele sisestatud andmeid saavad kurjategijad juba omatahtsi ära kasutada – näiteks õngitsuslehe kaudu “internetipanka” sisenenud pahaaimamatu inimese asemel juba tema reaalsesse internetipanka pääseda.

Õngitsuskirjade ja -sõnumite hulk kasvab igal pool maailmas ja üha rohkem jõuab meie postkastidesse ka kirju, mille sihtmärgiks on just Eesti inimesed. Tehnoloogiafirmad, meiliteenuste pakkujad ja riikide küberturvalisuse asutused püüavad kodanike kaitsmiseks igati koostööd teha, kuid tehnoloogia suudab kaitsta vaid teatud piirini. Kurbade tagajärgede vältimiseks on oluline, et ka inimesed ise oskaks ohte märgata ja õigesti käituda.

Õngitsuskirjad, SMS-id, postitused ja reklaamid

Õngitsuskirjade, SMS-ide, postituste ja reklaamide (edaspidi üldistatult õngitsuste) eesmärk on suunata ohver õngitsuslehele ja trikitada ta sinna oma andmeid sisestama. Õngitsusi levitatakse peamiselt meilide ja SMS-sõnumite abil, aga linke õngitsuslehtedele peidetakse ka reklaamide ja sotsiaalmeedia postituste sisse või saadetakse sõnumirakenduste kaudu.

Kuna kasutaja võib õngitsuslinke saada mitmel erineval viisil, tasub teha endale selgeks üldised tunnused, et vältida õngitsusi ka mõnes uues kanalis, mille kurjategijad kasutusele võtavad.

Tavaliselt üritab ründaja õngitsuses matkida mõnda ettevõtet, teenusepakkujat või ka riigiasutust. Sõnum sisaldab enamasti mõnda viidet selle organisatsiooni tegevusele ja veebiaadressi (mis võib olla ka lühiurl-i (tiny url) või QR-koodi kujul), millele klikkides suunatakse ohver õngitsuslehele.

Õngitsus on enamasti sõnastatud nii, et kasutajal tekiks ärevus, hirm, huvi või saamahimu (ehk ohver viiakse emotsionaalsesse seisundisse, kus ratsionaalne mõtlemine on raskendatud), et ta klikiks enne, kui ratsionaalne mõtlemine sekkub. Näiteks viidatakse sõnumis, et kasutaja pangakontol toimuvad kahtlased tegevused ja nende peatamiseks tuleb tal lingi kaudu kiiresti oma kontole siseneda. Sel juhul tekib kasutajal hirm oma raha pärast ja ta reageerib kohe.

Peamine erinevus SMS- ja meiliõngitsuste vahel seisneb selles, et meili teel on petturitel rohkem võimalusi, kuidas ohvrit petukirja legitiimsuses veenda. Näiteks saavad petturid meilis kasutada täpselt samasugust kujundust, mis nende poolt matkitud ettevõttel kasutusel on (kasutada ettevõte logo jms). Lisaks saavad nad luua meiliaadresse, mis meenutaksid asutuse legitiimset meiliaadressi.

Kuidas õngitsust ära tunda?

Enamik õngitsusi saadetakse e-kirja või SMS-i teel, kuid kasutajat võidakse trikitada õngitsuslehele ka mujalt. Allpool on tabelina toodud õngitsussõnumite ja e-kirjade tunnused, mis kehtivad üldjuhul ka muudele sõnumi edastamise viisidele (nt reklaam või postitus).

| Tegevus | SMS-õngitsuse tunnused | Õngitsuskirja tunnused |

|---|---|---|

| Kontrolli sõnumi saatja andmeid. Kas sõnumi sisu vastab sõnumi saatjale? | SMS võib olla tulnud kahtlaselt telefoninumbrilt. Peab arvestama, et SMS-i puhul on võimalik saatja nime/numbrit ka võltsida. |

Kiri ei ole tulnud teenusepakkuja ametlikult veebilehe aadressilt. Korralikud asutused saadavad e-kirju välja vaid oma domeeni alt, näiteks LHV-lt tulnud kirja meiliaadress peaks olema vastav (ehk saatjaks on @lhv.ee ja ei midagi muud). Kui kiri on väidetavalt tulnud Swedbankilt, aga saatja aadress on näiteks blablabla@aafrika.com, on tegu ilmselge õngitsusega. Õngitsuskiri võidakse saata õigele lehele väga sarnaselt aadressilt, näiteks @lhv.ee asemel @Ihv.ee (kus väikese L asemel on suur i). |

| Kas sõnumis on viiteid psühholoogilisele mõjutamisele? Näiteks proovitakse tekitada saajas ärevust, hirmu või huvi? | Sõnum võib rõhuda kiirusele, uudishimule või hirmule. Näiteks: üritasime pakki kohale tuua, aga ei õnnestunud, sisesta kohe oma uued andmed. |

Õngitsusmeilid üritavad sind tihti veenda selles, et sa pead ruttu tegutsema ja sisse logima või registreeruma. Näiteks: keegi üritab sinu kontole sisse logida või sinu arvelt on tehtud kahtlaseid ülekandeid. |

| Kas sõnumis on link, millele vajutamist oodatakse? NB! Õngitsuslehe veebiaadress võib olla peidetud ka lühiurl-i (tiny url) või QR-koodi taha taha. Ole sellega eriti ettevaatlik ja kasuta veebis lühilinkide pikaks tegemise tööriistu. | SMS-is palutakse vajutada kahtlasele veebilingile, mille internetiaadress ei ühti asutuse tegeliku kodulehega. Veebiaadress võib olla väga sarnane õigele lingile, näiteks www.lhv.ee asemel www.Ihv.ee (kus väikese L asemel on suur i). |

Kirjas palutakse vajutada kahtlasele veebilingile, kus veebilehe nimi ei ühti asutuse veebilehega, millelt see e-kiri väidetavalt tuli. Veebiaadress võib olla väga sarnane õigele lingile, näiteks www.lhv.ee asemel www.Ihv.ee (kus väikese L asemel on suur i). |

Mida teha, kui oled saanud õngitsuskirja või -sõnumi?

Ära ava õngitsuses toodud veebilinke

Õngitsuskirjale lisatud veebilingid viivad petturite lehele, mida võidakse kasutada nii andmepüügiks kui ka pahavara levitamiseks.

Uuri lisa

Kui kahtled, kas tegu on õngitsuse või õige sõnumiga, võta kirja saatnud asutusega otse ühendust ja küsi järele. Ühenduse võtmiseks kasuta asutuse ametlikke kontaktandmeid, mille leiad nende veebilehelt või kasutades otsingumootorit – kahtlases kirjas või sõnumis toodud kontaktandmed võivad kuuluda petturitele!

Kustuta sõnum/kiri

Kustuta sõnum seadmest, et vältida kogemata klikkimist.

Teavita teisi

Kui kahtlustad, et tegu on õngitsuskirja või -sõnumiga, edasta see CERT-EE-le aadressil cert@cert.ee. CERT-EE töötab 24/7 ning nad annavad sulle kindlasti esimesel võimalusel teada, kas tegu on päriselt õngitsusega või mitte. Juhul kui tegu on õngitsuskirjaga, siis CERT-EE spetsialistid astuvad vajalikud sammud, et kirjas olev õngitsusleht internetiruumist kustutataks ja keegi teine selle ohvriks ei langeks.

Õngitsussõnumite ja -kirjade näiteid

SMS-õngitsus

SMS-õngitsuse näide matkib Omniva kullerteenust.

Ohumärgid:

- Sõnumi puhul torkab esimese asjana silma, et see ei ole tulnud Eesti telefoninumbrilt (algus +33).

- Teiseks viitab pettusele sõnumis olev veebilink, millel on vale veebiaadress. Omniva veebiaadressi lõpus peaks olema “omniva.ee”, mitte ”com”.

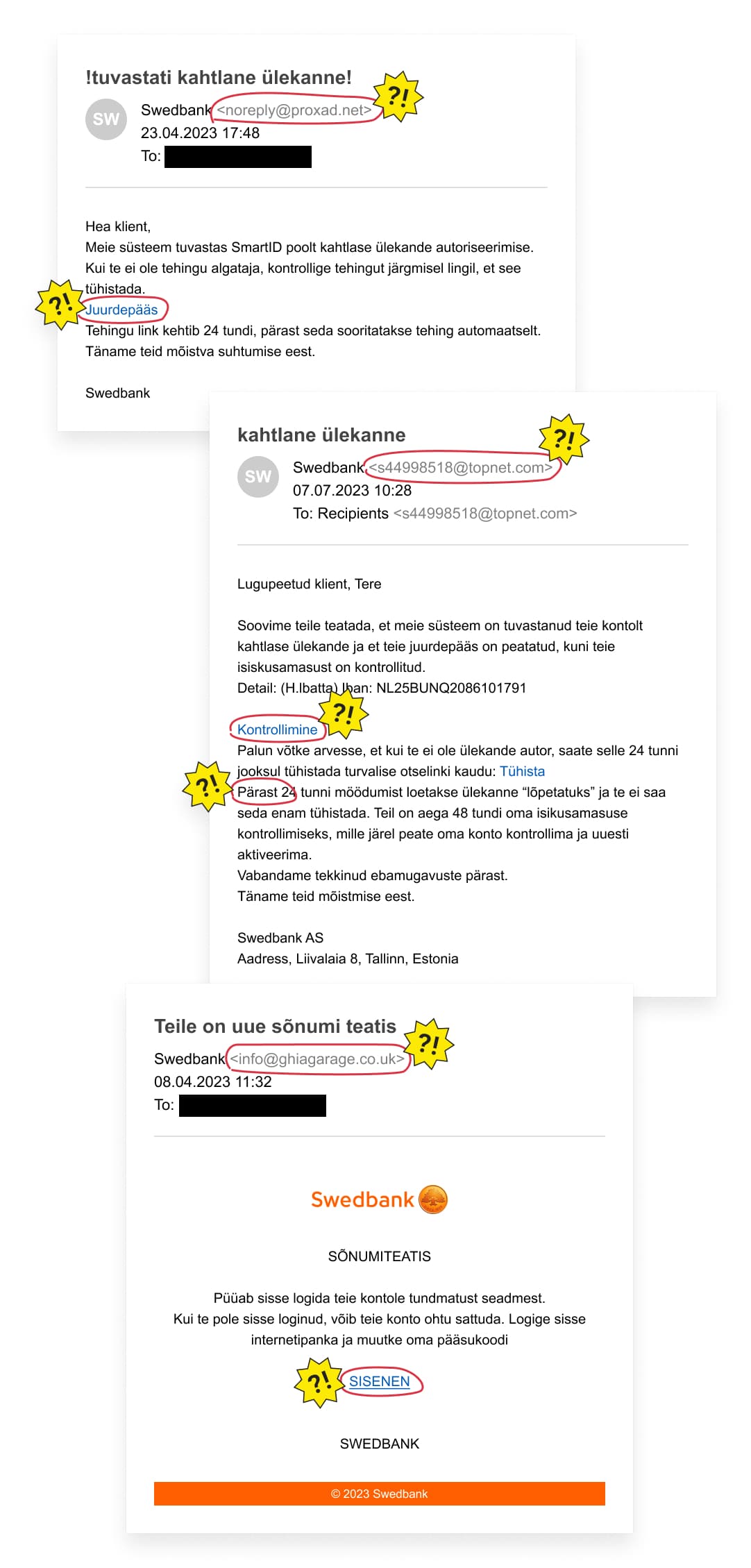

Õngitsuskiri

Tegu on kolme Swedbanki matkiva õngitsusmeiliga. Kirjad väidavad, et ohvri pangakontoga on kahtlasi ülekandeid tehtud või püütud kontole sisse logida tundmatust seadmest.

Ohumärgid:

- Saatja nimi on küll Swedbank, aga e-posti aadress on erinev. Swedbankilt tulnud kirjad peavad olema ametliku lõpuga “@swedbank.ee”, @swedbank.com” vmt.

- Petturid rõhuvad inimese hirmule, et neilt on raha varastatud ja üritavad ohvri suunata ruttu internetipanka sisenema, et kirjas mainitud “kahtlast ülekannet” peatada. Selle manipulatsiooni tõttu jäävad kasutajale märkamatuks ilmselged viited pettuselee.

- Mõlemas kirjas on sinised veebilingid, millele palutakse vajutada. Ehkki veebiaadressi pole näha, saad vaadata veebilehe nime (kuhu see link suunab) hoides hiirt selle veebilingi peal. NB! Ära veebilingile vajuta.

Õngitsus Facebooki postitusena

See õngitsuspostitus matkib haridus- ja teadusministeeriumi ning inimesi meelitatakse tasuta kursuste ja stipendiumiga.

Ohumärgid:

- Sõnumi postitaja on “Your Benefit E” ja tegu on ostetud postitusega (Sponsored)

- Sõnum pakub tasuta koolitust ja lisaks stipendiumi ehk rõhub inimese soovile midagi soodsamalt või tasuta saada.

- Eestis ei ole olemas asutust “Eesti haridusministeerium”, on haridus- ja teadusministeerium

- Kutsutakse vajutama lingile “KURSUSTE VAATAMINE”, mille sisu ei ole pildilt näha, aga see ei asu haridus- ja teadusministeeriumi lehel hm.ee.

Õngitsus Google’i reklaamina

See õngitsus üritab Google’is LHV otsijaid suunata petulehele.

Ohumärgid:

- Organisatsiooni nime järgi otsides on esimene tulemus reklaam ehk ostetud postitus, mitte tavaline veebileht organisatsiooni nimega.

- Veebilingis oleval domeeninimel pole mingit seost LHV-ga.

Õngitsuslehed

Üldjuhul inimene iseseisvalt ja juhuslikult õngitsuslehtele ei jõua. Enamasti külastame ju ikka veebilehti, kuhu meil oligi plaan minna – uudiste lugemiseks läheme uudisteportaali ja rahaasjade ajamiseks panga lehele, ka meilide lugemiseks teame õiget e-posti aadressi. Õngitsuslehtedele satume tavaliselt vaid linkide kaudu, mis jõuavad meieni e-kirjade ja SMS-idega, aga ka reklaamide, sotsiaalmeediapostituse või kommentaaride teel.

Juhul, kui oled õngitsuskirjas, -sõnumis või -postituses olevale veebilingile vajutanud, suunatakse sind edasi õngitsuslehele. Õngitsuslehe eesmärk on veenda ohvrit oma andmeid sisestama (kasutajakonto andmed, kaardiandmed vm) või “internetipanka” sisenema, et petturid saaksid andmeid omakorda juba päris veebilehele sisenemiseks kasutada või krediitkaardiga makseid teha.

Õngitsuslehed luuakse automaatsete tööriistadega õige veebilehe koodi põhjal ning seetõttu on nende kujundus ja sisu üldjuhul äravahetamiseni sarnane õige veebilehega.

Kuidas õngitsuslehte ära tunda?

- Veendu, et veebiaadress on täht-tähelt õige (omniva.ee vs omnivaaa.ee või 0mniva.eu). Pane tähele, et nutiseadme veebilehitsejas viiakse aadressriba lehe vaatamise ajal enamasti peitu – kontrolli veebiaadressi teadlikult.

- Veebiaadressi õigsuses veendumiseks hakka seda lugema aadressiribal kaldkriipsust vasakule (välja arvata “https://” kaldkriipsud), mitte lihtsalt vasakult paremale, nagu tavaliselt:

- Näiteks veebiaadressi “https://www.eesti.ee/” puhul näeme, et tegu on domeeniga “eesti.ee”, mis on õige.

- Aadressi ”omniva.ee.popsi7.com/index.php” puhul saab nii teada, et tegemist polegi Omnivaga, vaid hoopis lehega “popsi7.com”.

- Aadressile järgneb teinekord ka viide mõnele konkreetsele lehele, nt sügiskampaania leht “https://www.pank.ee/sugiskampaania”. Sellisel juhul on tegu panga enda lehega, sest esimene / (välja arvatud “https://” osa) viitab “pank.ee” lehele.

- Vasakult lugedes kuvatakse esimestena alamdomeenid, näiteks “mail.google.com” tähistab Google’i meiliteenust Gmail või “www.eesti.ee” viitab veebilehele (world wide web).

- Kokkuvõttes:

- Kui kahtled, tee teises aknas lahti otsingumootor ja sisesta sinna soovitud kaubamärgi või keskkonna nimi. Otsingumootorites kuvatakse eespool tegeliku kaubamärgi ametlik koduleht (jälgi, et tegu ei oleks sponsoreeritud, ehk ostetud otsingutulemusega).

Mida teha, kui oled õngitsuslehele sattunud?

Sulge leht ja kontrolli seadet viiruste suhtes

Kui oled kogemata siiski õngitsuslehele sattunud, aga andmeid veel sisestanud ei ole, sulge leht ja kontrolli oma seadet igaks juhuks võimaliku pahavaraga nakatumise vastu.

Teavita turvaspetsialiste

Edasta õngitsuslehele suunanud sõnum, kiri või sotsiaalmeedia leht CERT-EE-le aadressile cert@cert.ee. Juhul kui tegu on õngitsuskirjaga, siis CERT-EE spetsialistid astuvad vajalikud sammud õngitsuslehe kustutatamiseks, et keegi teine selle ohvriks ei langeks.

Mida teha, kui oled andmed õngitsuslehele sisestanud?

Kui oled õngitsuslehele andmed sisestanud, siis järgnevad sammud sõltuvad “koopialehe” tüübist ja sellest, millised andmeid oled sisestanud:

Võta pangaga ühendust

Võltsitud pangalehele sisenemise korral võta kohe ühendust oma pangaga ametlikul veebilehel olevate kontaktide kaudu.

Sulge kaart

Pangakaardi (nii deebet- kui ka krediitkaardi) andmete sisestamisel õngitsuslehele võta ühendust pangaga ja sulge kohe kaart.

Vaheta paroolid ja logi seadmetest välja

Sulle olulise teenusekonto puhul (e-postkast, sotsiaalmeedia, Microsoft, Apple ja muud sulle olulised teenused) proovi siseneda teenusesse ametliku kanali kaudu, vaheta kohe parool, logi välja kõigist seadmetest (log off all devices) ja seadista kaheastmeline autentimine.

Kui sa ei saa enam oma kontole sisse, alusta konto taastamise protseduuri.

Sulge kasutajakonto

Sulle mitteolulise teenusekonto puhul: proovi kontole siseneda ja kustuta konto. Sinu ülevõetud ja hüljatud kontode kaudu on võimalik rünnata ka sinu lähedasi.

Teavita teisi

Edasta õngitsusleht, -kiri või -sõnum CERT-EE-le aadressile cert@cert.ee. Juhul kui tegu on õngitsuskirjaga, siis CERT-EE spetsialistid astuvad vajalikud sammud, et kirjas olev õngitsusleht internetiruumist kustutataks ja keegi teine selle ohvriks ei langeks.

Õngitsuslehtede näiteid

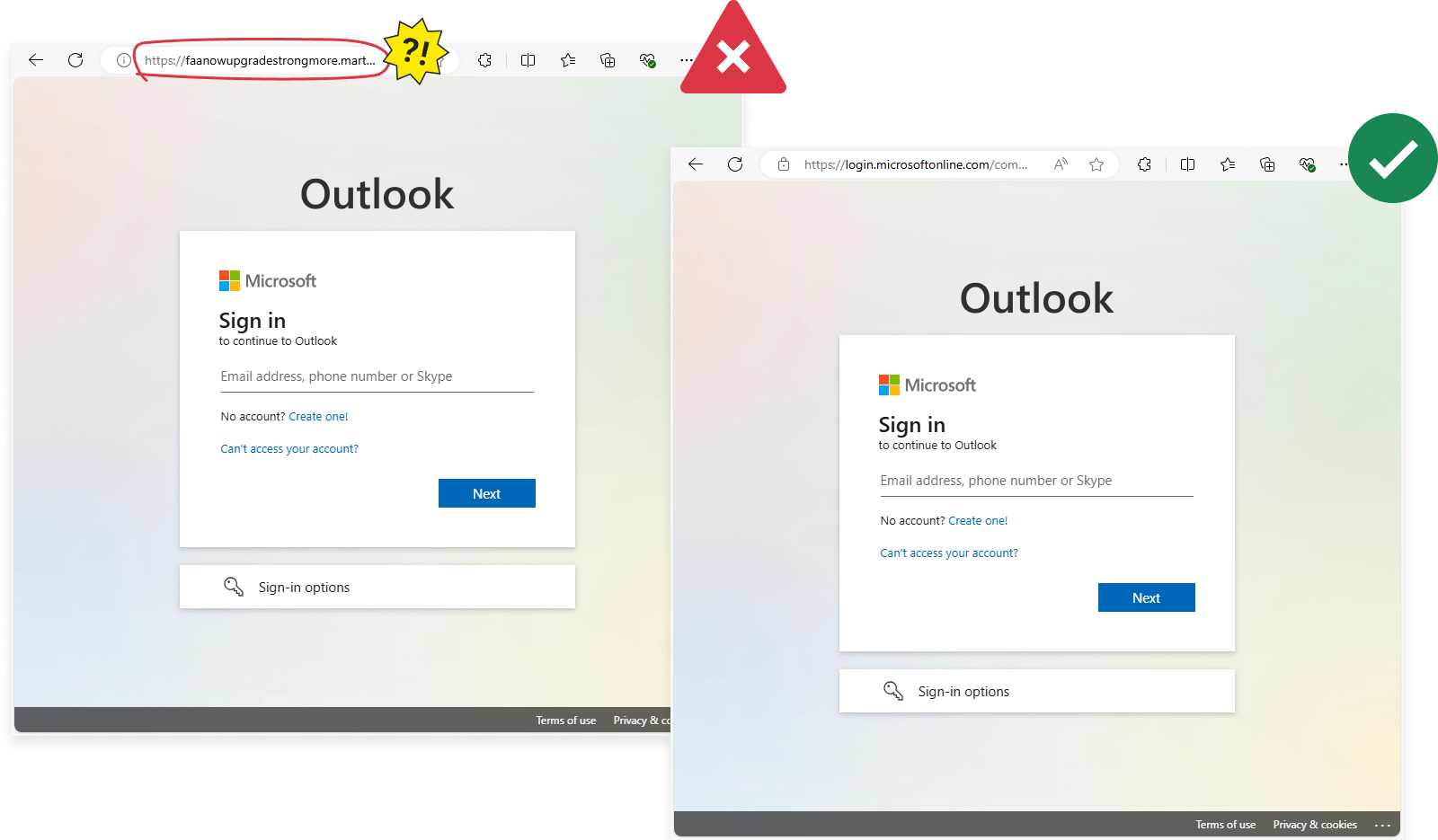

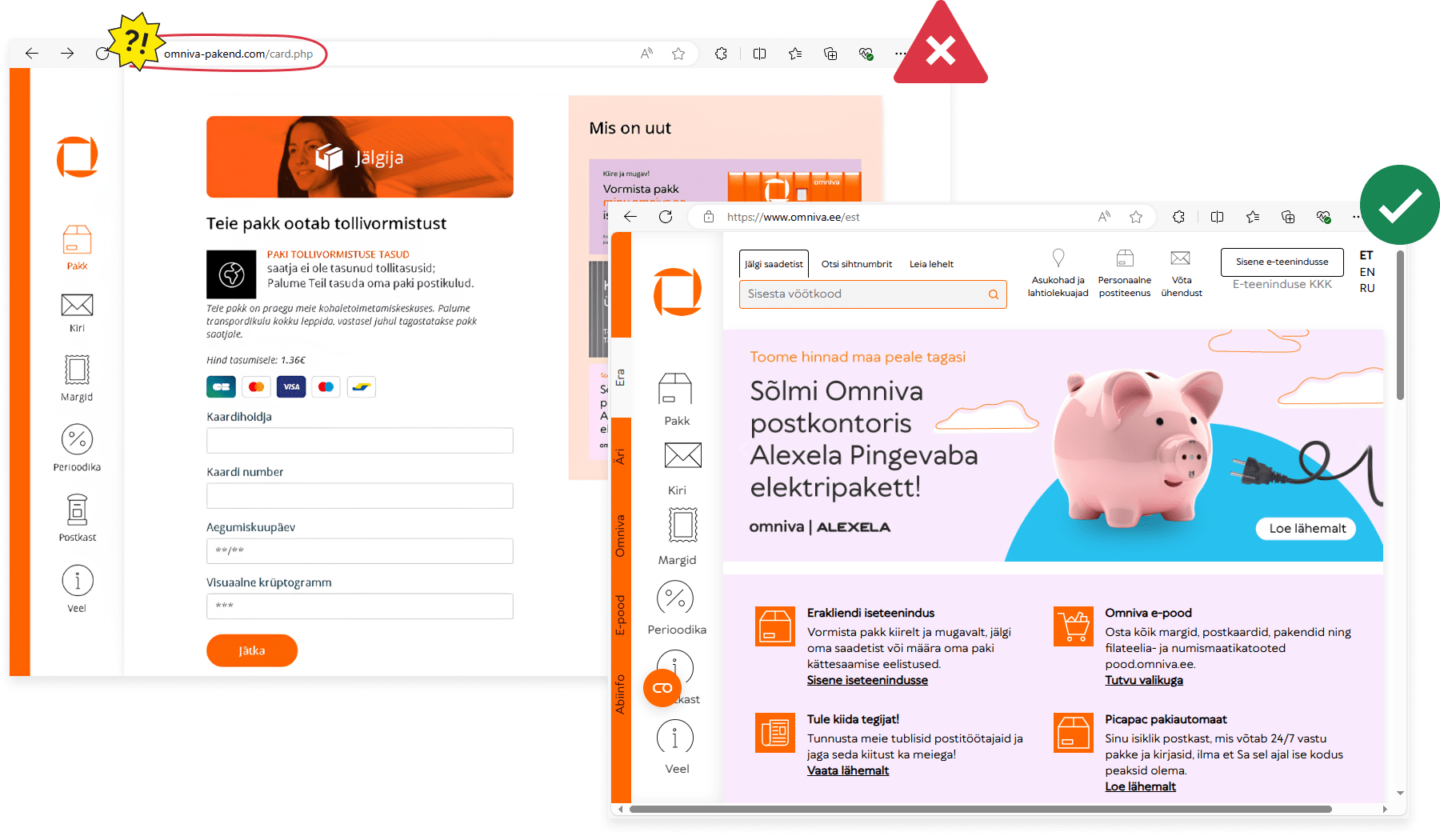

Kõiki õngitsuslehti saab tuvastada veidra veebiaadressi järgi. Võrdluseks on toodud ka päris veebilehed, mida imiteeritakse.

LHV panka sisselogimist imiteerivad õngitsuslehed

Omniva pakijälgimist imiteeriv õngitsusleht

MS Outlooki sisselogimist imiteeriv õngitsusleht