🔎 𝐑𝐈𝐀 𝐨𝐭𝐬𝐢𝐛 𝐯𝐚̈𝐫𝐛𝐚𝐦𝐢𝐬- 𝐣𝐚 𝐚𝐫𝐞𝐧𝐝𝐮𝐬𝐬𝐩𝐞𝐭𝐬𝐢𝐚𝐥𝐢𝐬𝐭𝐢, kes leiaks üles meie järgmised digiriigi ja küberkaitse talendid.

Meie ülesanne on tagada digiriigi usaldusväärsus ja mugavad teenused nii täna kui tulevikus. Selle saavutamiseks vajame ka parimaid inimesi ja just Sina aitad nad meil üles leida. 👀

💬 "RIAs töötamine on võimalus panustada Eesti digiriigi arengusse, kujundada endale valdkonna tippspetsialistidest võrgustik ning nende toel ka ise õppida ja areneda. Väärtustame kastist välja mõtlemist ning hea huumor käib kahtlemata meie igapäeva tööelu juurde."

– RIA personalijuht Mari-Liis Suurpalu

Meie ootus Sinule:

✔️ Sul on varasem kogemus värbamise ja tööandja maine kujundamises.

✔️ Oled kõva käpp sihtotsingus ning oskad kandidaatideni jõuda erinevate kanalite kaudu.

✔️ Oled soovitavalt tegelenud värbamisega IT sektoris ning omad arusaama erinevatest tehnilistest rollidest.

✔️ Oled loomult pealehakkaja, lahenduste leidmisele orienteritud ning näed keerulisemaid värbamisprojekte kui põnevaid väljakutseid.

Said neli ✔️ kirja? 👉 Kandideeri: talendipank.ee/toopakkumine/OPPIja-97

📅 Kandideerimine kuni 15. märtsini 2026.

… Kuva rohkemVähem

🛡️Riigi e-teenustes on nüüd uus Smart-ID+.

🎙Saates "Olukorrast digiriigis" räägivad RIA tootejuht Helen Raamat ja SK ID Solutionsi äristrateegia juht Piruza Harutjunjan, kuidas riigi e-teenuseid ja internetipanka kasutavad eestlased peavad harjuma uuenenud sisselogimisloogikaga.

👉 Senise automaatselt ilmuva kinnituse asemel tuleb rakendus nüüd ise avada ning arvutiekraanil kuvatav QR-kood telefonis oleva Smart-ID äpiga skaneerida.

👉 Uus Smart-ID+ aitab kaitsta haneks tõmbamise eest. Riiklikesse e-teenustesse sisenemiseks skaneeri QR-kood või vajuta Smart-ID nuppu.

👉 Veendu alati, et oled logimas soovitud teenusesse ja tead, mida kinnitad oma PIN koodidega.

📌 Kuula saadet: kuku.pleier.ee/podcast/olukorrast-digiriigis/285860

… Kuva rohkemVähem

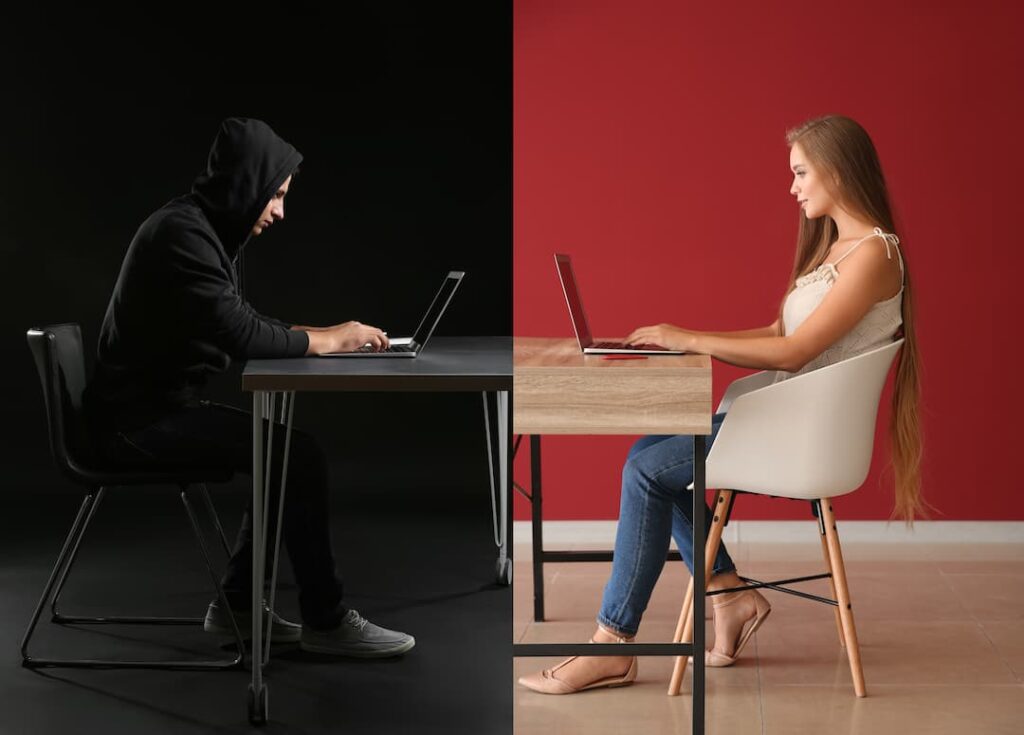

Tehisintellekti abil saavad küberkurjategijad luua veenvaid õngitsuskirju sekunditega, automatiseerida rünnakuid ning kohandada pahavara kiiremini kui kunagi varem. See kõik muudab ka küberohtude olemust – rünnakud muutuvad järjest nutikamaks ja paremini sihituks.

Milline on tehisintellekti kasutamise prognoos küberrünnakutes lähiaastateks, millega peaks arvestama ja milleks valmis olema?

RIA blogis selgitame, kuidas tehisintellekti küberrünnakutes kasutatakse ja milliseid arenguid tasub tähele panna.

👉 Loe lähemalt: www.ria.ee/blogi/tehisintellekti-kasutamine-kuberrunnetes

… Kuva rohkemVähem